ウェブサイト脆弱性診断サービス

Webサイトやアプリケーションの脆弱性を包括的にチェックします。主要なセキュリティ脅威と重要項目の診断を、脆弱性スキャンとペネトレーションテストを始めとした方法で達成します。見つかった脆弱性に対する改善方法も報告します。

ウェブサイトのセキュリティはビジネスの生命線

現代のビジネス環境では、ウェブサイトは企業の顔とも言えます。しかし、そのウェブサイトがサイバー攻撃にさらされると、企業の信頼は地に落ち、顧客データの損失による重大な経済的損害を招きかねません。SQLインジェクション、クロスサイトスクリプティング、データ漏洩は、ただの一例に過ぎません。これらは全て、あなたのウェブサイトの脆弱性を突くサイバー攻撃です。果たして、あなたのウェブサイトは安全でしょうか?

セキュリティ診断で安全なウェブ環境を

私たちのウェブサイト脆弱性診断サービスは、あなたのウェブサイトに潜む脆弱性を明らかにし、具体的な修正策を提案します。最先端のスキャン技術で、継続的にセキュリティを監視し、リアルタイムでの脅威検出を可能にします。私たちは、あなたのビジネスが直面する可能性のあるセキュリティの問題を理解し、それを解決するために専門知識を提供します。経験豊富な専門家チームが、あなたのデジタル資産を保護するための盾となり、ビジネスの信頼性と顧客の信頼を維持するお手伝いをします。

Webサイトの主要な脆弱性を網羅的にチェック

Webサイトセキュリティに関する主要な要素である、HTTPヘッダー、サーバー、SSL/TLS、マルウェア感染、のセキュリティ状況を診断します。

使用するのは世界標準のツール

世界標準で使用される脆弱性チェックツールとペネトレーションテストツールを使用し、業界標準の調査項目をチェックします。

脆弱性の詳細と対処法についてのレポートを納品

脆弱性についての調査結果をまとめたレポートを最終的に納品します。問題の詳細と対処法を詳細に説明します。

最短翌日の診断、1周間以内の報告書の提出

最短翌日には診断、重大なリスクが発見された場合急遽通知、最終レポートは平均1周間以内でのご提出が可能です。

安心価格と返金保証

定額制で追加課金は一切なし。安全安心の返金保証。

診断項目サンプル

以下は診断項目の一部です。

| Webアプリケーションの総合的なセキュリティ設定 |

|

| HTTPヘッダーのセキュリティ設定 |

|

| SSL/TLSのセキュリティ設定 |

|

| 認証画面関連のセキュリティ設定 |

|

既知の脅威に対するセキュリティの大幅な向上

脆弱性診断により、ウェブアプリケーションやシステムに存在する脆弱性やセキュリティの欠陥を特定することができます。これにより、攻撃者からの侵入やデータ漏洩などのリスクを最小限に抑えることができます。

OWASP TOP10などの代表的な脆弱性から、クライアントサイド及びサーバーサイドの脆弱性までを包括的に特定することができます。

ウェブサイト脆弱性診断サービスに申し込む

GDPRやPCI DSSなどの法的コンプライアンス遵守において必須

近年GDPRやPCI DSSなどのセキュリティコンプライアンスの遵守が、ますます重要になっています。 脆弱性診断は、法的要件や業界の規制に準拠するための重要な手段です。特定の業界では、定期的な脆弱性診断が要求される場合もあります。診断結果に基づいてセキュリティ対策を実施することで、法的なコンプライアンスを遵守することができます。

ウェブサイト脆弱性診断サービスに申し込むウェブサイトのQA(品質保証)として有効

セキュリティや脆弱性はウェブサイト・アプリ提供業者にとって品質を決める重要な属性です。脆弱性診断は製品の品質保証であり、セキュリティ問題を抱えた製品は不良品に例えられます。脆弱性診断はQAに相当し、製品の検査と修正を可能にします。

ウェブサイト脆弱性診断サービスに申し込む

法的リスクや財務リスクなど様々なリスクマネジメントに有効

脆弱性診断を受けることは、顧客や利害関係者に対してセキュリティへの取り組みを示す重要な手段です。セキュリティに対する真摯な姿勢や検証された安全性は、信頼と評判を高める要素となります。

脆弱性診断により、セキュリティ問題が早期に発見されることで、修正のコストを削減することができます。また、セキュリティインシデントやデータ漏洩などのリスクによる経済的損失を予防することもできます。

ウェブサイト脆弱性診断サービスに申し込む

非常に多くのウェブサイトが脆弱性を抱えているのが現状です。上場企業も例外ではありません。

「日本の上場企業の公式サイトのHTTPレスポンスヘッダー脆弱性ダッシュボード」によれば、上場企業3833社中3016社のウェブサイトが、Mozilla ObservatoryにおいてFランク、であることがわかります。 Fランクを持つウェブサイトは、セキュリティに重大な問題があるため、攻撃やデータ漏洩のリスクが高まります。 セキュリティに関する最善の実践を実装し、適切なヘッダーの設定や他のセキュリティ関連の要素に対して注意を払うことは、ウェブサイトのセキュリティを向上させ、悪意ある攻撃からの保護を強化する上で重要です。

脆弱性ダッシュボードを見る必要なものはURLだけです。お持ちのサイトの全ページを、包括的に脆弱性検査と特定を行います[1]。

ご用意いただくもの:サイトURL。以上です。

[1] 本サービスでは、基本的に1ドメイン=1サイトとなります。

コーポレートサイト

オウンドメディア

Wordpressベースのサイト

LP中心のサイト

静的ページ中心のサイト

問い合わせ機能をもったサイト

複雑でないWebアプリケーション

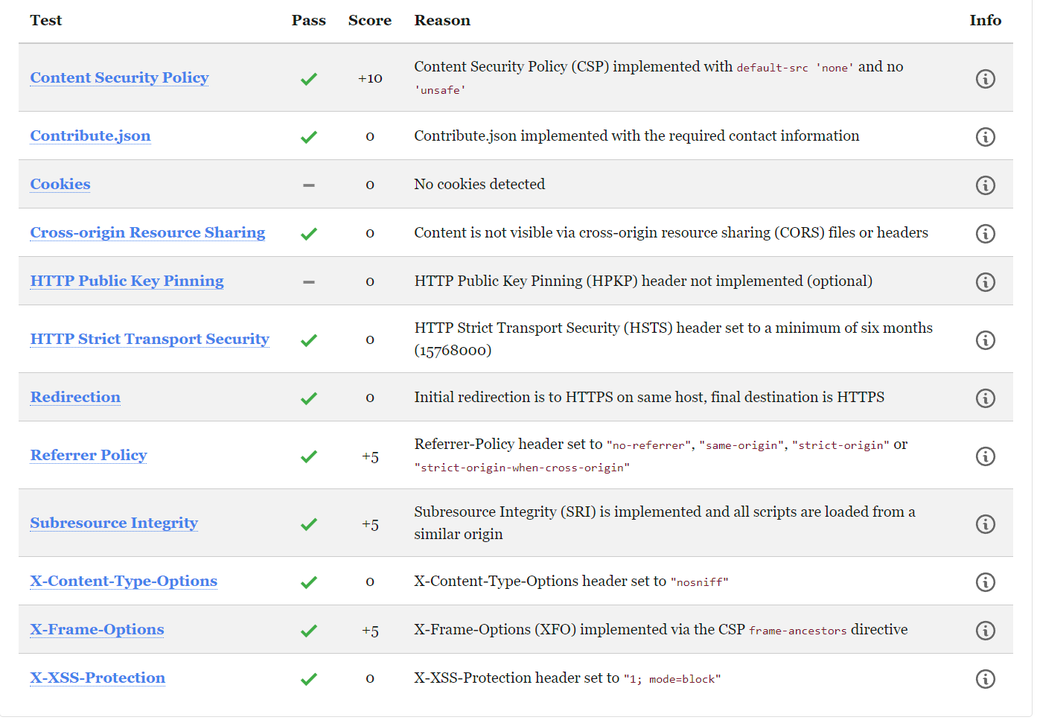

当社のセキュリティ基準は複数の脆弱性スキャンで最高/高評価。業界のベストプラクティスに叶うコンフィギュレーション[1]を実現しています。

[1] 以下は、一般的に認知されている業界のセキュリティベストプラクティスの一部です。

- SSL/TLS設定の適切な構成: セキュアなプロトコルバージョンの使用、暗号スイートの選択、証明書の構成など。

- HTTPヘッダーのセキュアな設定: X-XSS-Protection、X-Content-Type-Options、Strict-Transport-Securityなどのセキュリティヘッダーの適切な設定。

- 脆弱性への対応とパッチ管理: 既知のセキュリティ脆弱性への対応策の実施とパッチの適用。

- セキュリティプロトコルの実装: OAuth、SAML、OpenID Connectなどのセキュリティプロトコルの適切な実装と構成。

- ウェブアプリケーションのセキュリティ: クロスサイトスクリプティング(XSS)、SQLインジェクション、クロスサイトリクエストフォージェリ(CSRF)などのウェブアプリケーション脆弱性の検出や防御策の評価。

- セキュリティ設定の検証と監視: 不正なアクセスやセキュリティ設定の変更を監視し、異常を検知する仕組みの評価。

一方で、大半のサイトが脆弱性を抱えています。これは深刻なセキュリティの問題を示しており、攻撃者による潜在的な被害のリスクが高まっています。

本当か?と思われるかもしれません。実際に試すのが一番早いです。お持ちのサイトの脆弱性スコアを確認してみて下さい。

まずはご自身のサイトを脆弱性スキャンにかけ、セキュリティレベルのチェックを行って下さい。MozillaObservatory[1]ではウェブサイトのセキュリティを多面的にチェックできます。無料です。

[1] Mozilla Observatory(モジラ・オブザヴァトリ)は、ウェブサイトのセキュリティとパフォーマンスを評価するためのツールです。Mozillaが提供しており、オープンソースで利用可能です。Mozilla Observatoryは、ウェブサイトのセキュリティ設定やベストプラクティスに関する情報を提供します。具体的には、HTTPSの使用状況、セキュリティヘッダの設定、クッキーのセキュリティ、クロスオリジンリソース共有(CORS)の設定などを評価します。

利用方法は、ウェブサイトのURLを入力するだけで使用する事ができます。評価結果は、A+からFまでのグレードや具体的な改善提案として表示されます。

Mozilla Observatoryでサイト脆弱性チェックMozilla Observatoryのスキャン結果がD以下であり、WAF[1]が導入されていない場合、OWASPTop10[2]に代表されるサイバー攻撃脆弱性に対する対策が不十分です。攻撃を受けた場合、甚大な被害を許す事になります。

Mozilla Observatoryは、ウェブアプリケーションの脆弱性を評価するための優れたツールです。その結果がFランクであることは、重大なセキュリティ上の欠陥が存在していることを意味します。

しかもMozillaObservatoryはトップページのHTTPヘッダーセキュリティをチェックするだけで、トップページ以外のサーフィスウェブ上のページの脆弱性はチェックできませんし、サーバーサイドのセキュリティをチェックする事はできません。つまり、インジェクション攻撃やCSRF(Cross-Site Request Forgery)攻撃などの複雑な攻撃ベクトルやセキュリティ上の脅威を検出することはできず、そのためにはより専門化されたセキュリティツールや手法が必要となります。

即ち、包括的な脆弱性診断が必要です。不安なら一度ご相談下さい。

[1] WAF(Web Application Firewall)は、ウェブアプリケーションのセキュリティを強化するツールです。攻撃や脆弱性に対してウェブアプリケーションを保護し、不正なアクセスや攻撃を検知・防御します。WAFはウェブトラフィックを監視し、不正なリクエストや攻撃をブロックすることができます。SQLインジェクションやXSS、CSRFなどの攻撃からウェブアプリケーションを守る重要なセキュリティレイヤーとして活用されます。

[2] OWASP Top 10は、ウェブアプリケーションのセキュリティ上の脆弱性に関するリストであり、ウェブアプリケーションの開発者やセキュリティ専門家によって重要視されています。これらの脆弱性に対して適切な対策が取られていない場合、攻撃者はウェブアプリケーションに侵入し、機密情報の漏洩、改ざん、サービス停止などの被害を引き起こす可能性があります。

支払い方法

-

1 銀行振り込み

銀行振り込みでのお支払いが可能です。この場合、契約締結後にメールにて請求書と振込先を送らせて頂きます。

-

2 クレジットカード

クレジットカードによるお支払が可能です。決済はStripe社のものを使います。決済手続きや決済関連情報は全てStripe社サイト上で行われるため、セキュリティ面で安全です。当社サイト上では、決済関連情報を入力する必要は一切ありません。

クレジットカードでの決済をご希望の場合は、このページの料金メニューから「購入手続きに進む」ボタンを押して頂き、Stripeの決済リンクに移動して頂き、決済を済ませていただく、という形になります。

Stripeでの決済の際は、当社とのご連絡に使うメールアドレスと同じものをお使い下さい。

よくある質問(FAQ)

-

診断にかかる時間はどれくらいですか?

通常、診断には48〜72時間を要します。ただし、サイトの規模や複雑性によっては、それ以上の時間がかかる場合もあります

-

診断を受けると、ウェブサイトに影響はありますか?

診断は非破壊的なテストを行うため、通常はウェブサイトに影響を与えません。ただし、事前にバックアップを取ることを推奨します。

-

診断結果はどのように報告されますか?

診断結果はPDF形式の報告書として提供します。報告書には脆弱性の詳細、リスクレベル、修正提案などが含まれます。

-

なぜMozilla Observatoryの結果だけでは不十分なのですか?

Mozilla Observatoryは主にHTTPヘッダーセキュリティをチェックするため、サーバーサイドのセキュリティやトップページ以外のページの脆弱性は検出できません。

-

WAF(Web Application Firewall)がある場合、診断は必要ですか?

WAFは一定レベルのセキュリティは提供しますが、設定漏れや新たな脆弱性には対応できない場合があります。定期的な脆弱性診断が推奨されます。

-

支払い方法は何がありますか?

支払いは銀行振り込みとクレジットカード(Stripe決済)が可能です。

-

再診断は無料ですか?

初回診断より2ヶ月以内であれば、再診断が可能です。ただし、再診断には追加料金が発生する場合があります。

-

どのようなセキュリティ基準に基づいて診断を行いますか?

我々の診断は、OWASP Top 10や業界のベストプラクティスに基づいて行います。

-

どのようなウェブサイトでも診断できますか?

はい、CMS(WordPress、Drupal等)、E-commerce(Magento、Shopify等)、カスタムビルトなど、多くの種類のウェブサイトに対応しています。

-

assignment_turned_in

脚注 | Footnotes

Mozilla Observatory:Mozilla Observatory(モジラ・オブザヴァトリ)は、ウェブサイトのセキュリティとパフォーマンスを評価するためのツールです。Mozillaが提供しており、オープンソースで利用可能です。Mozilla Observatoryは、ウェブサイトのセキュリティ設定やベストプラクティスに関する情報を提供します。具体的には、HTTPSの使用状況、セキュリティヘッダの設定、クッキーのセキュリティ、クロスオリジンリソース共有(CORS)の設定などを評価します。

利用方法は、ウェブサイトのURLを入力するだけで使用する事ができます。評価結果は、A+からFまでのグレードや具体的な改善提案として表示されます。

WAF:WAF(Web Application Firewall)は、様々な技術やアルゴリズムを使用して攻撃を検知し、攻撃パターンや不正なトラフィックを特定することができます。また、一部のWAFは、ホワイトリストやブラックリスト、セキュリティポリシー、正規表現などのルールを使用して、特定のパターンに基づいてトラフィックを制御およびフィルタリングすることもできます。WAFは、ウェブアプリケーションのセキュリティを向上させるための重要なセキュリティコンポーネントとして広く利用されています。

WAF(Web Application Firewall)が導入されていない場合、以下のような問題が発生する可能性があります:

- セキュリティ脆弱性への曝露: WAFは、ウェブアプリケーションに対する一般的な攻撃や脆弱性を検知・防御する役割を果たします。WAFの不在は、クロスサイトスクリプティング(XSS)、SQLインジェクション、パラメータ操作、セッションハイジャックなどの攻撃による脆弱性への曝露を意味します。攻撃者はこれらの脆弱性を悪用し、ウェブアプリケーションに不正なアクセスを行う可能性があります。

- 悪意のあるトラフィックのフィルタリングの欠如: WAFは、不正なトラフィックや悪意のある攻撃をフィルタリングすることができます。WAFの不在は、クリーンなトラフィックと攻撃トラフィックの区別がつかず、ウェブアプリケーションに対する攻撃が適切にブロックされない可能性があります。これにより、ウェブアプリケーションが攻撃の影響を受けやすくなります。

- セキュリティイベントの監視と通知の不足: WAFは、攻撃やセキュリティイベントを監視し、異常なアクティビティを検知することができます。WAFの不在は、セキュリティインシデントの早期検知や適切な対応手段の欠如を意味します。攻撃が発生してもそれに気付かず、適切な対策を取ることができない可能性があります。

- リソースの浪費とパフォーマンスの低下: WAFは、トラフィックの監視やフィルタリングのためにリソースを使用します。WAFの不在は、ウェブアプリケーション自体がこれらのタスクを処理しなければならないことを意味します。これにより、ウェブアプリケーションのパフォーマンスが低下し、リソースが無駄に消費される可能性があります。

総合的に言えば、WAFの不在はウェブアプリケーションのセキュリティを脆弱にすることがあります。攻撃者による不正アクセスやデータの漏洩、サービスの停止などのリスクが増大します。

OWASP Top 10:OWASP Top 10は、ウェブアプリケーションのセキュリティ上の脆弱性に関するリストであり、ウェブアプリケーションの開発者やセキュリティ専門家によって重要視されています。これらの脆弱性に対して適切な対策が取られていない場合、攻撃者はウェブアプリケーションに侵入し、機密情報の漏洩、改ざん、サービス停止などの被害を引き起こす可能性があります。

OWASP Top 10(2021年版)の脆弱性リストは以下の通りです:

- クロスサイトスクリプティング(Cross-Site Scripting, XSS)

- 脆弱な認証およびセッション管理(Broken Authentication and Session Management)

- セキュリティ設定の不備(Security Misconfiguration)

- 暗号化の不備(Insecure Cryptographic Storage)

- 脆弱なディレクトリトラバーサル(Insecure Direct Object References)

- セキュリティヘッダの欠如または不適切な設定(Missing Security Headers)

- 脆弱なクライアントサイド制御(Cross-Site Scripting, XSS)

- 不正なリダイレクトおよび転送(Unvalidated Redirects and Forwards)

- 不正なデータアクセス(Server-Side Request Forgery, SSRF)

- 高度なセキュリティバイパスおよびクライアント側のセキュリティ制御の回避(Security Bypass and Client-Side Security Control Bypass)

このリストは定期的に更新され、最新のセキュリティリスクに対応しています。ウェブアプリケーションのセキュリティを向上させるためには、OWASP Top 10を参考にして、適切なセキュリティ対策を実施することが重要です。

最新版の情報はOWASPホームページよりご確認下さい。

フィッシングサイトテイクダウン保証プラン - フィッシングサイトリスクを保証プランにより「運用可能」なものにします

成功した場合のみお支払い頂く『完全成功報酬制』を年額保証プラン料金と組み合わせ、保証期間全域にわたりフィッシングサイトの発生に対応します。これによ…

OSINT調査サービス

当社のOSINT調査サービスは、最新のデジタルツールと専門知識を駆使して、企業のオンラインセキュリティとマーケットインサイトを強化します。公開情報…

フィッシングサイトテイクダウンサービス - 不正サイトを、正当な方法のみで打倒する、戦略と戦術の総称

フィッシング脅威からあなたのブランドを守る。効果的で迅速なテイクダウンサービスにより、オンラインの安全と信頼性を確保。最先端の技術を駆使する私たち…

クラウドフレア導入支援サービス

ウェブサイトのセキュリティとパフォーマンスを最適化。クラウドフレアを専門的に設定し、攻撃から保護しながらサイト速度を向上。一貫したサポートで、安全…

ホームページ制作サービス

最先端のセキュリティ対策で、安心のウェブサイトを実現します。当社のサービスでは、設計段階から徹底的な脆弱性テストを実施し、後から修正が難しいCSR…