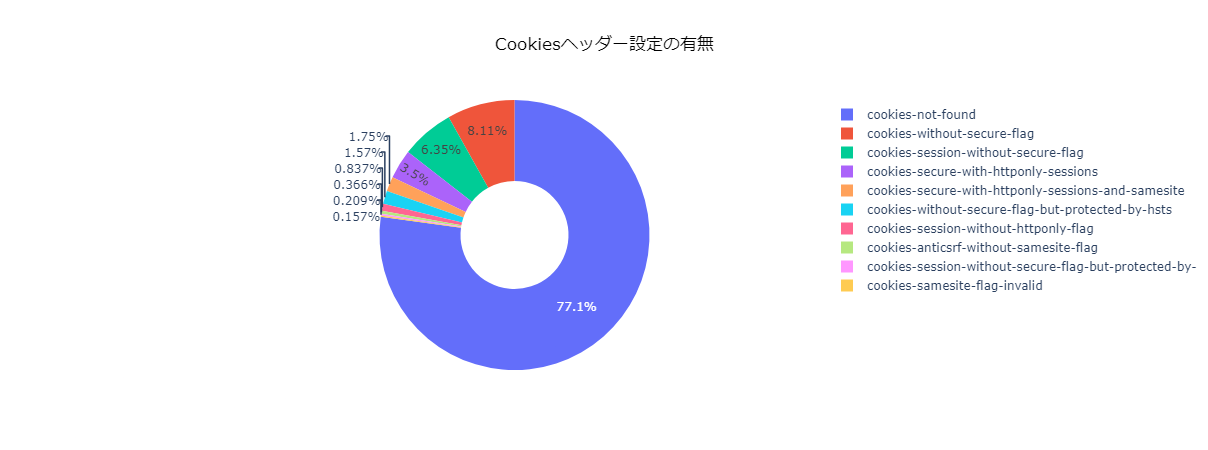

ウェブサイト脆弱性:SessionCookieにHttpOnlyFlagが設定されていない

2023年7月28日

出典: 日本の上場企業の公式サイトのHTTPレスポンスヘッダー脆弱性ダッシュボード

SessionCookieにHttpOnlyFlagが設定されていないことの問題点

Session CookieにHttpOnlyフラグが設定されていない場合、以下のような問題が生じる可能性があります:

- クロスサイトスクリプティング (XSS) 攻撃: クライアントサイドで実行されるJavaScriptコードを介してセッションクッキーにアクセスできる場合、攻撃者はユーザーのセッションクッキーを盗み取ることができます。これにより、攻撃者はユーザーのアカウントに不正にアクセスしたり、セッションを乗っ取ったりすることができます。

- セッションハイジャック: クライアントサイドのスクリプトによってセッションクッキーにアクセスできる場合、攻撃者はセッションクッキーを盗み取り、不正なアクセスを行う可能性があります。これにより、攻撃者はユーザーのセッションを乗っ取り、認証された状態でサービスにアクセスできるようになる可能性があります。

- セキュリティ上の情報漏洩: クッキーに含まれるセッション情報は、攻撃者によって読み取られる可能性があります。これには、ユーザーの個人情報や機密データなどのセキュリティ上重要な情報が含まれる可能性があります。

セッションクッキーにHttpOnlyフラグを設定することで、クライアントサイドのスクリプトからのアクセスを制限し、セッションクッキーのセキュリティを向上させることができます。

各WebアプリケーションフレームワークでSession CookieにHttpOnlyフラグを設定する方法

【PHP】 PHPでは、セッションを開始する前に以下のようにsession_set_cookie_params関数を使用してSession CookieのHttpOnlyフラグを設定できます:

session_set_cookie_params([

'httponly' => true

]);

session_start();【Express.js】 Express.jsでは、以下のようにcookie-sessionミドルウェアを使用してSession CookieのHttpOnlyフラグを設定できます:

const cookieSession = require('cookie-session');

app.use(cookieSession({

httpOnly: true,

// その他の設定オプション

}));【WordPress】 WordPressでは、wp-config.phpファイルに以下のコードを追加することでSession CookieのHttpOnlyフラグを設定できます:

define('SESSION_COOKIE_HTTPONLY', true);【WordPressプラグイン】 WordPressプラグイン「HTTP Only Cookie」を使用すると、Session CookieのHttpOnlyフラグを簡単に設定することができます。プラグインをインストールし、有効にすると、自動的にHttpOnlyフラグがセッションクッキーに適用されます。

【Ruby on Rails】 Ruby on Railsでは、**config/initializers/session_store.rbファイルを編集し、以下のようにcookie_only**オプションを設定してSession CookieのHttpOnlyフラグを有効にできます:

Rails.application.config.session_store :cookie_store, key: '_your_app_session', cookie_only: trueこれらの設定はそれぞれのプラットフォームやフレームワークによって異なる場合がありますので、正確な設定方法やファイルの場所は公式ドキュメントや最新のリファレンスを参照してください。