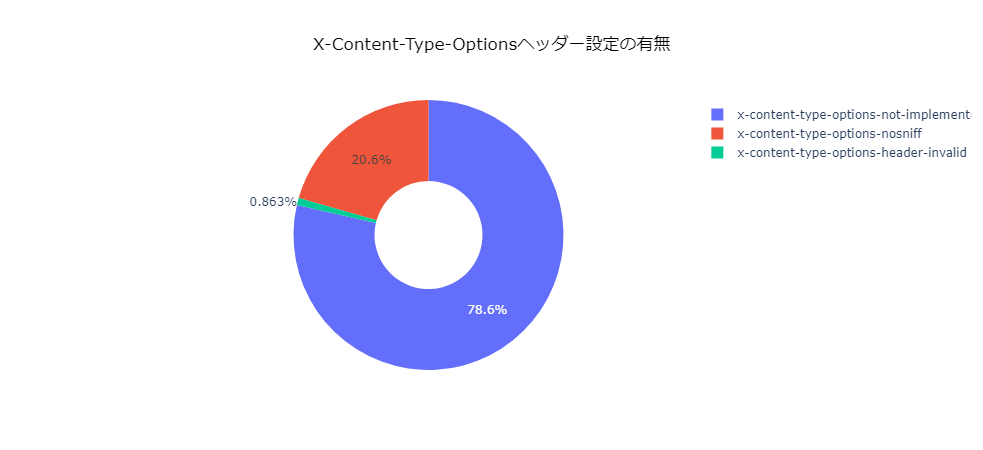

ウェブサイト脆弱性:X-content-Type-Optionsヘッダーが設定されていない

2023年7月28日

- X-content-Type-Optionsヘッダーが設定されていないことの問題点

- X-content-Type-Optionsヘッダーの設定方法

目次 Table of Contents

出典: 日本の上場企業の公式サイトのHTTPレスポンスヘッダー脆弱性ダッシュボード

X-content-Type-Optionsヘッダーが設定されていないことの問題点

X-Content-Type-Optionsヘッダーが設定されていない場合、以下のような問題が発生する可能性があります:

- MIMEスニッフィング攻撃:MIMEスニッフィングは、ブラウザがContent-Typeヘッダーに指定されたデータの種類を確認せずに、実際のデータの形式を推測しようとする問題です。攻撃者は、不正な形式のデータを提供することで、ブラウザが誤った形式として解釈し、悪意のあるコードを実行する可能性があります。X-Content-Type-Optionsヘッダーを設定することで、ブラウザに対してコンテンツのMIMEタイプを信頼するように指示し、MIMEスニッフィング攻撃を防ぐことができます。

- ファイルの意図しないダウンロード:ブラウザがContent-Typeヘッダーに基づいてファイルの表示方法を決定するため、Content-Typeが正しく設定されていない場合、意図しないダウンロードが発生する可能性があります。たとえば、HTMLファイルがContent-Typeを正しく指定せずにテキストファイルとして解釈され、HTMLタグやスクリプトが表示される代わりに、HTMLファイルがダウンロードされてしまう可能性があります。

X-Content-Type-Optionsヘッダーを適切に設定することで、ブラウザのMIMEスニッフィングを防止し、正しいコンテンツの表示を確保することができます。以下は一般的な設定例です:

X-Content-Type-Options: nosniff上記の設定は、ブラウザに対してコンテンツのMIMEタイプを信頼するよう指示し、MIMEスニッフィングを無効化します。適切なX-Content-Type-Optionsヘッダーの設定は、ウェブアプリケーションのセキュリティ向上に寄与します。

X-content-Type-Optionsヘッダーの設定方法

X-Content-Type-Optionsヘッダーを設定する方法は、使用しているウェブサーバーによって異なります。以下に代表的なウェブサーバーでの、X-Content-Type-Optionsヘッダーの設定方法を示します:

Nginx: NginxでX-Content-Type-Optionsヘッダーを設定するには、以下のようにnginx.confファイルやサーバーブロックの設定に追加します:

server {

...

add_header X-Content-Type-Options "nosniff";

...

}Apache: ApacheでX-Content-Type-Optionsヘッダーを設定するには、以下のように.htaccessファイルに設定を追加します:

Header always set X-Content-Type-Options "nosniff"