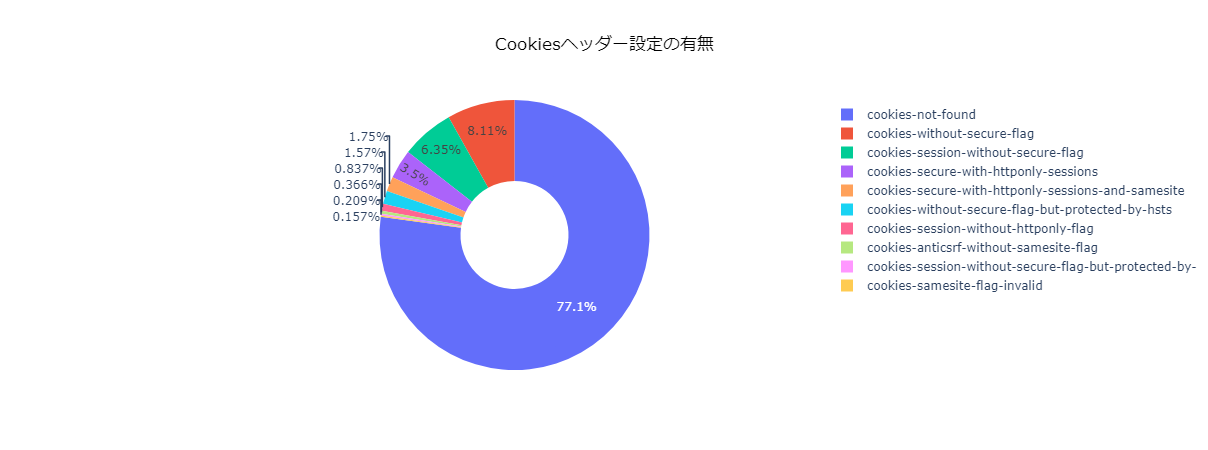

ウェブサイト脆弱性:SessionCookieにSameSiteFlagが設定されていない

2023年7月28日

出典: 日本の上場企業の公式サイトのHTTPレスポンスヘッダー脆弱性ダッシュボード

SessionCookieにSameSiteFlagが設定されていないことの問題点

Session CookieにSameSiteフラグが設定されていない場合、以下のような問題が生じる可能性があります:

- CSRF (Cross-Site Request Forgery) 攻撃: SameSiteフラグが設定されていない場合、クロスサイトリクエストフォージェリ(CSRF)攻撃が容易になります。攻撃者は悪意のあるウェブサイトを介して、ユーザーのブラウザがセッションクッキーを送信するように仕向けることができます。

- セッションハイジャック: SameSiteフラグが設定されていない場合、第三者のサイトに埋め込まれたリソース(画像やスクリプトなど)が、ユーザーのブラウザがセッションクッキーを送信するように仕向けることができます。これにより、攻撃者はユーザーのセッションを盗み、不正なアクセスを行う可能性があります。

- ユーザーのプライバシー漏洩: SameSiteフラグが設定されていない場合、ユーザーのブラウザは他のウェブサイトに対してもセッションクッキーを送信することがあります。これにより、ユーザーのプライバシーが漏洩する可能性があります。

これらの問題を防ぐためには、セッションクッキーにSameSiteフラグを適切に設定する必要があります。

各Webアプリケーションフレームワークで、SessionCookieにSameSiteFlagを設定する方法

以下に、各プラットフォームでのSession CookieにSameSiteフラグを設定する方法を示します。

PHP: PHPでは、セッションクッキーにSameSiteフラグを設定するためにsession.cookie_samesiteディレクティブを使用します。PHPのセッション設定ファイル (php.ini) もしくはセッション開始スクリプトで以下のように設定します:

session.cookie_samesite = "Lax"Express.js: Express.jsでは、セッションミドルウェアにSameSiteオプションを設定することでSession CookieのSameSiteフラグを制御できます。以下はExpress.jsでの例です:

const session = require('express-session');

app.use(session({

// 他の設定...

cookie: {

sameSite: 'Lax'

}

}));WordPress: WordPressのセッションクッキーにSameSiteフラグを設定するためには、プラグインを使用する方法が便利です。例えば、"SameSite Cookies for WordPress"プラグインをインストールし、設定を行うことでSameSiteフラグを制御できます。

WordPressプラグイン: WordPressプラグインの設定方法は各プラグインによって異なりますが、セッションクッキーにSameSiteフラグを設定するオプションを提供している場合があります。例えば、「iThemes Security」プラグインや「All In One WP Security & Firewall」プラグインなどは、セッションクッキーのSameSiteフラグ設定を行うことができます。

Ruby on Rails: Ruby on Railsでは、セッション設定にSameSiteオプションを設定することでSession CookieのSameSiteフラグを制御できます。config/application.rbファイルまたはconfig/initializers/session_store.rbファイルで以下のように設定します:

Rails.application.config.session_store :cookie_store, key: '_your_app_session', same_site: :laxこれらの設定はセッションクッキーにSameSiteフラグを適用し、セキュリティを向上させるために役立ちます。ただし、各プラットフォームやフレームワークのバージョンや設定方法は変更される可能性があるため、公式のドキュメントや最新のベストプラクティスを参照することをおすすめします。